[Infographie] Comment les hackers piratent votre smartphone et comment vous en protéger

Dans le deuxième volet de son enquête sur l’espionnage et la cybersurveillance en Afrique, Jeune Afrique décrypte, en deux infographies, ce qu’il faut savoir sur les méthodes des hackers et sur les pratiques qui vous rendront moins vulnérables.

Des utilisateurs de smartphones à Dakar, en mai 2015 (image d’illustration). © Sylvain Cherkaoui pour JA

Publié le 28 janvier 2020 Lecture : 1 minute.

Espionnage : qui écoute qui en Afrique ?

Entre surveillance des opposants et des terroristes, le marché des « grandes oreilles » explose sur le continent africain. Du Gabon, à la Côte d’Ivoire en passant par le Cameroun, enquête sur cette très lucrative guerre de l’ombre.

Il existe autant de manière d’espionner qu’il y a d’applications de messagerie sur votre téléphone. Il suffit, bien souvent, d’avoir des moyens financiers suffisants pour recruter le petit génie informatique qui sera capable de percer les défenses de vos appareils. (On parle tout de même ici de centaines de milliers ou de millions d’euros).

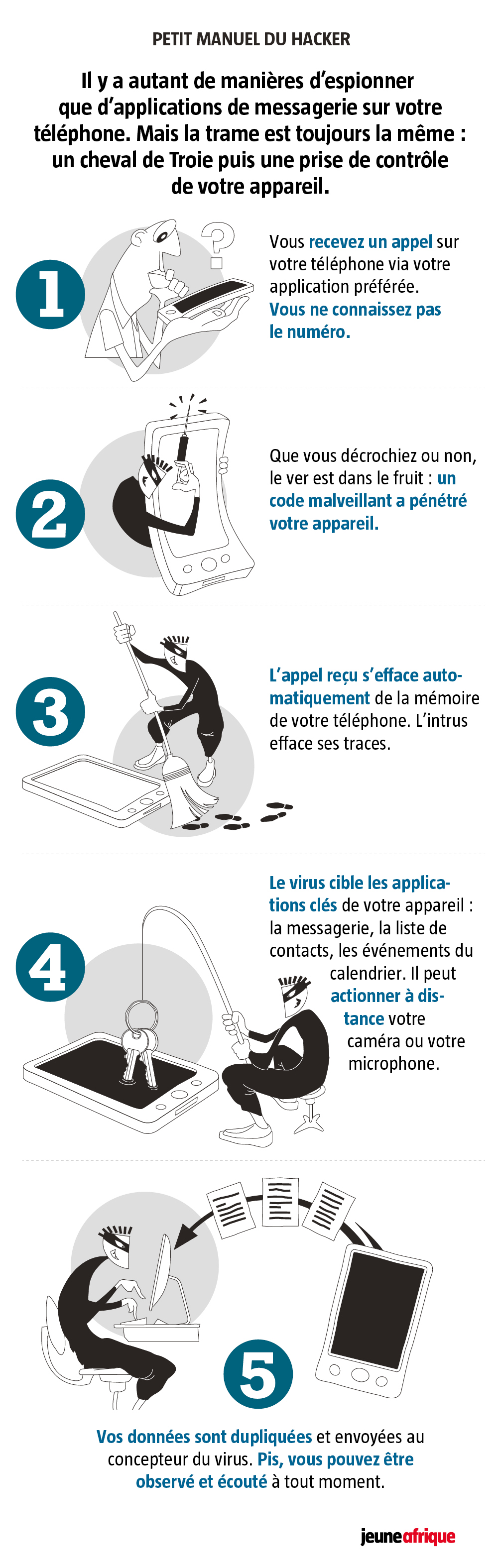

Cependant, la trame de l’offensive est plus ou moins toujours la même : un cheval de Troie puis une prise de contrôle de votre téléphone. C’est d’ailleurs une attaque de cette forme qui aurait piégé Jeff Bezos, le multimilliardaire propriétaire d’Amazon, le 22 janvier. « Allégé » de plusieurs gigaoctets de données qu’il aurait préféré garder confidentielles, l’Américain n’est pourtant sans doute pas le moins bien informé en matière de nouvelles technologies.

Infographie "Comment on vous attaque". © J.A.

Jeff Bezos aurait-il pu éviter le piratage ? Pas à 100%, si tant est que son adversaire du jour était décidé et bien outillé pour ce casse virtuel. En réalité, il est impossible de se prémunir totalement contre les intrusions. « Vous pouvez choisir de vivre dans une boîte noire, sans aucune connexion avec l’extérieur et avec des composants électroniques développés spécialement pour vous », nous a conseillés, dans un sourire, un expert du secteur.

Autrement dit, c’est impossible, sauf à se couper de la technologie. Tout appareil, moyennant finance, est susceptible d’être hacké. Au fil de notre enquête, que vous pouvez lire dans notre édition numérique, un autre expert nous confiait avoir été lui-même saisi d’effroi lorsque, d’une simple adresse e-mail, son interlocuteur avait réussi à retrouver le goût de sa pizza préférée (en passant par le piratage de deux courriels et un site de banque en ligne) en environ deux minutes.

Cela dit, si vous souhaitez protéger vos préférences en matière de cuisine italienne, tout n’est pas perdu. Vous pouvez rendre la tâche des curieux beaucoup plus difficile, en suivant quelques bons conseils.